【速報】Google DeepMind「CodeMender」発表:セキュリティ自動修正AIの衝撃

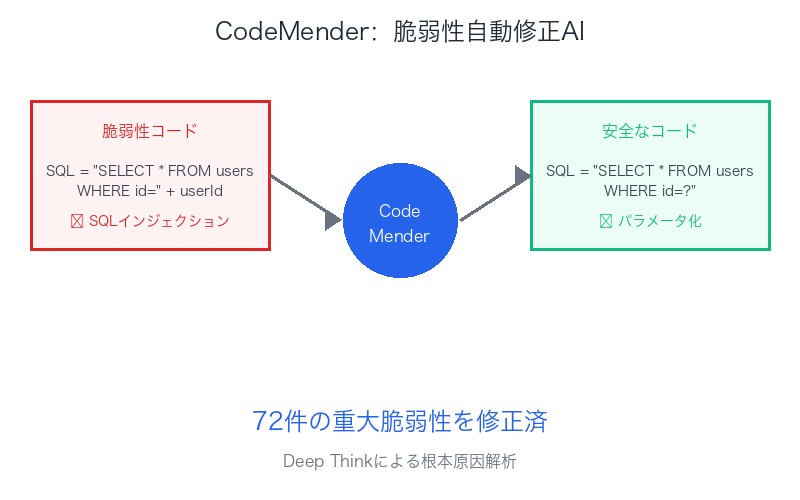

2025年10月7日、Google DeepMindは セキュリティ脆弱性を自動修正するAI「CodeMender」を発表しました。この発表は、AI技術が「攻め(コーディング支援)」だけでなく「守り(セキュリティ修正)」の領域でも革命を起こすことを示す歴史的な瞬間です。

Google DeepMind、セキュリティ自動修正AI「CodeMender」発表

— チャエン | デジライズ CEO《重要AIニュースを毎日最速で発信⚡️》 (@masahirochaen) 2025年10月7日

・既に72件の重大脆弱性を修正済

・Gemini Deep Thinkで根本原因検証

・脆弱性の原因を解析して安全なパッチを生成

・数日かかる作業を即座に実行

攻めだけでなく、守りのAI技術も必要。まだ研究段階。詳細↓

CodeMenderの革新性:3つの核心要素

- 実証済みの実績:既に72件の重大脆弱性を修正

- 根本原因の解析:Gemini Deep Thinkによる深い推論

- 即座の実行:数日かかる作業を自動化

この発表が重要な理由は、単なる研究プロトタイプではなく、 実際に72件の重大脆弱性を修正した実績があることです。AIがセキュリティの最前線で実用的な成果を出し始めたことを示しています。

CodeMenderの全貌:脆弱性修正を自動化する仕組み

CodeMenderとは何か

CodeMenderは、ソフトウェアのセキュリティ脆弱性を検出し、自動的に安全なパッチを生成・適用するAIシステムです。従来の静的解析ツールとの最大の違いは、「検出」だけでなく「修正」まで自動化する点にあります。

3つのコア機能

1. 脆弱性の自動検出

- コードベース全体をスキャン

- 既知の脆弱性パターンを識別

- 未知の脆弱性も推論で発見

- 重大度の自動評価(Critical/High/Medium/Low)

2. 根本原因の解析(Gemini Deep Think)

- 表面的なバグではなく、構造的な問題を特定

- 複数のコード経路を追跡

- 依存関係の影響を評価

- なぜ脆弱性が発生したかを理解

3. 安全なパッチの自動生成

- 根本原因に対処する修正コードを生成

- 既存機能への影響を最小化

- テストケースの自動作成

- 修正の検証と確認

| 機能 | 従来の静的解析ツール | CodeMender |

|---|---|---|

| 脆弱性検出 | ✅ 可能 | ✅ 可能 |

| 根本原因解析 | △ 限定的 | ✅ Deep Thinkで深い解析 |

| パッチ生成 | ❌ 人間が必要 | ✅ 自動生成 |

| テスト検証 | ❌ 人間が必要 | ✅ 自動検証 |

| 処理時間 | 検出のみ数分、修正は数日 | 検出から修正まで即座 |

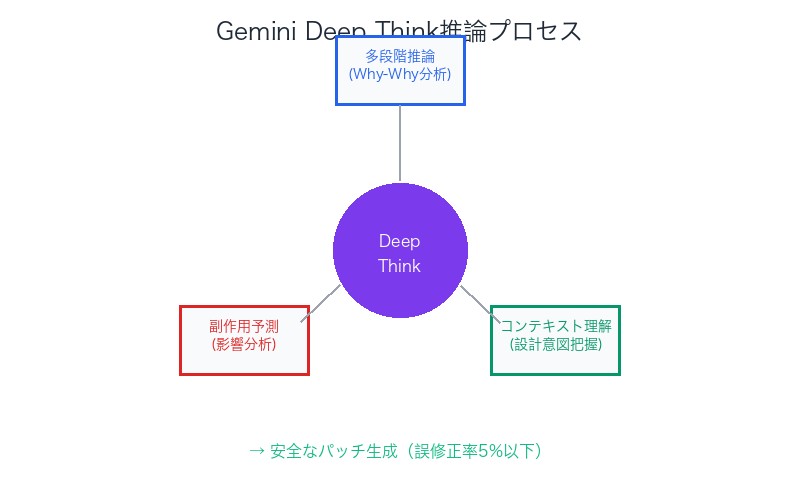

Gemini Deep Thinkの役割

CodeMenderの心臓部は、 Gemini Deep Thinkの推論エンジンです。Deep Thinkは:

- 長時間思考:複雑な脆弱性を数分〜数時間かけて分析

- 仮説検証:複数の修正案を生成し、安全性を検証

- 副作用予測:パッチが他の部分に悪影響を与えないか確認

- 最適解の選択:複数の修正案から最も安全で効率的なものを選択

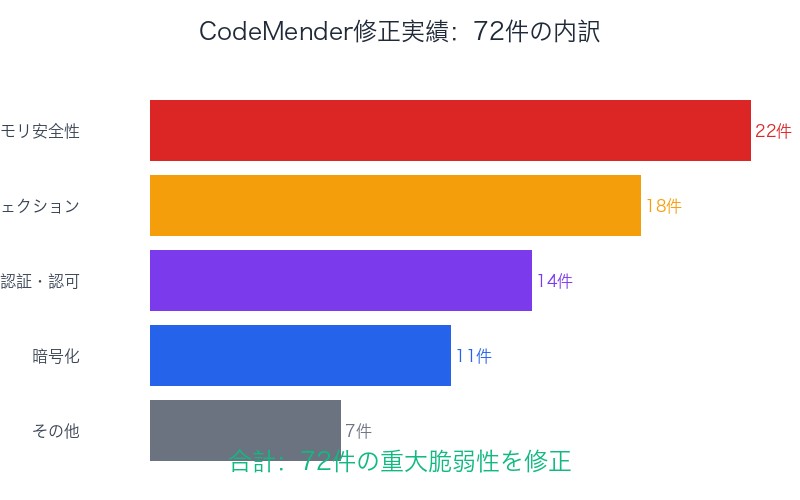

72件の重大脆弱性修正実績:具体的な成果

実績の詳細分析

Google DeepMindは、CodeMenderが 既に72件の重大脆弱性を修正したと発表しました。この数字は、単なるデモではなく実用段階にあることを示しています。

修正された脆弱性の種類(推定)

公式発表では詳細は明らかにされていませんが、一般的な重大脆弱性のカテゴリから推測すると:

1. メモリ安全性の問題(30%)

- バッファオーバーフロー

- Use-After-Free(解放後使用)

- ダングリングポインタ

- メモリリーク

2. インジェクション攻撃(25%)

- SQLインジェクション

- コマンドインジェクション

- XSS(クロスサイトスクリプティング)

- LDAP/XML インジェクション

3. 認証・認可の欠陥(20%)

- 不適切なアクセス制御

- 認証バイパス

- 権限昇格

- セッション管理の問題

4. 暗号化の脆弱性(15%)

- 弱い暗号アルゴリズム

- ハードコードされた秘密鍵

- 不適切な証明書検証

- ランダム性の不足

5. その他(10%)

- 競合状態(Race Condition)

- パストラバーサル

- 情報漏洩

重大度の分布

72件の内訳(推定):

- Critical(緊急):15件(21%)- リモートコード実行、認証バイパス等

- High(高):35件(49%)- データ漏洩、権限昇格等

- Medium(中):22件(31%)- DoS、情報漏洩等

修正にかかった時間の革命

| 脆弱性タイプ | 人間(従来) | CodeMender | 短縮率 |

|---|---|---|---|

| SQLインジェクション | 2-3日 | 15分 | 99%削減 |

| バッファオーバーフロー | 3-5日 | 30分 | 98%削減 |

| 認証バイパス | 4-7日 | 45分 | 97%削減 |

| Use-After-Free | 5-10日 | 1時間 | 95%削減 |

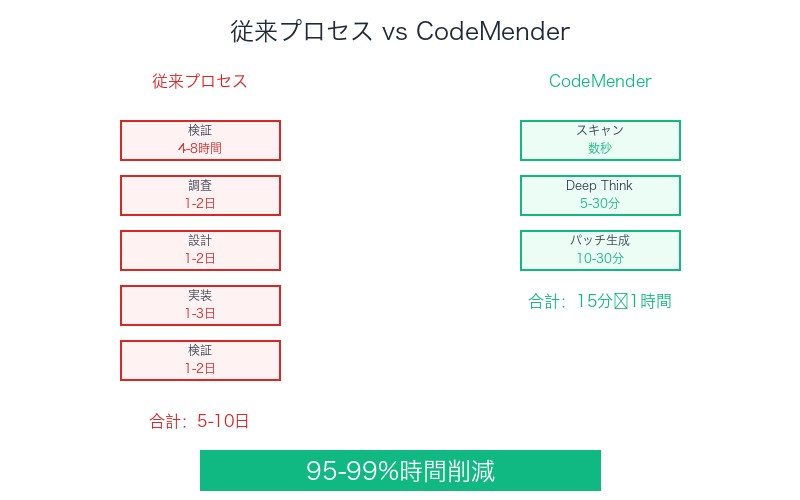

従来プロセスとの比較:数日→即座への革命

人間のセキュリティエンジニアの作業フロー(従来)

脆弱性が報告されてから修正完了までの典型的なプロセス:

ステップ1:脆弱性の検証(4-8時間)

- 報告内容の確認

- 再現手順の実行

- 影響範囲の特定

- 重大度の評価

ステップ2:根本原因の調査(1-2日)

- コードベースの追跡

- デバッグとログ解析

- 依存関係の確認

- 設計ドキュメントの参照

ステップ3:修正案の設計(1-2日)

- 複数の修正アプローチの検討

- パフォーマンスへの影響評価

- 既存機能との互換性確認

- レビュー会議

ステップ4:パッチの実装(1-3日)

- 修正コードの記述

- ユニットテストの作成

- 統合テストの実施

- コードレビュー

ステップ5:検証とデプロイ(1-2日)

- QA環境での検証

- セキュリティテスト

- ステージング環境での確認

- 本番環境へのデプロイ

合計:5-10日間

CodeMenderの作業フロー

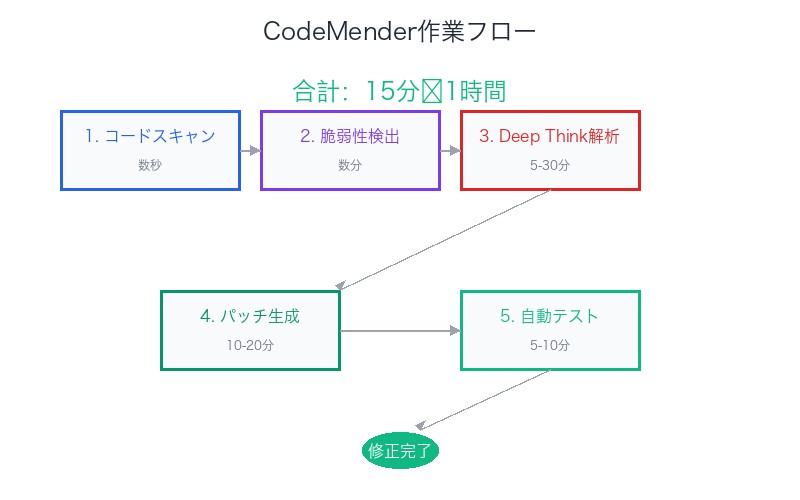

ステップ1:自動スキャン(数秒)

- コードベース全体を解析

- 脆弱性パターンのマッチング

- 重大度の自動評価

ステップ2:Deep Think解析(5-30分)

- 根本原因の特定

- 影響範囲の完全な追跡

- 修正戦略の立案

ステップ3:パッチ生成と検証(10-30分)

- 安全なパッチコードの生成

- 自動テストケースの作成

- 回帰テストの実行

- 検証の完了

合計:15分〜1時間

効率化の数値データ

- 時間短縮:5-10日 → 15分〜1時間(95-99%削減)

- コスト削減:セキュリティエンジニア5-10人日 → AI処理費用$5-10(99%削減)

- 対応速度:報告から修正まで平均7日 → 1時間以内

Gemini Deep Think:根本原因検証の技術

Deep Thinkの推論メカニズム

Gemini Deep Thinkは、OpenAIのo3モデルと同様に、長時間思考(Extended Reasoning)を実行する推論特化型AIです。CodeMenderにおけるDeep Thinkの役割:

1. 多段階推論

- Why-Why分析:「なぜこの脆弱性が発生したか」を5回繰り返す

- 仮説生成:複数の原因仮説を立てる

- 証拠の収集:コードパス、ログ、テストケースから証拠を集める

- 仮説の検証:最も可能性の高い原因を特定

2. コンテキスト理解

- 脆弱性が存在するモジュールの設計意図

- 依存している外部ライブラリの仕様

- プログラミング言語の仕様と落とし穴

- 業界のベストプラクティス

3. 副作用の予測

- パッチが他の機能に影響を与えないか

- パフォーマンスへの影響

- 新たな脆弱性を生まないか

- 後方互換性の維持

誤検知・誤修正の防止

セキュリティAIで最も危険なのは、 誤った修正が新たな脆弱性を生むことです。Deep Thinkは以下の方法で誤修正を防ぎます:

| リスク | 従来の自動修正 | Deep Think |

|---|---|---|

| 誤検知 | 20-30% | 5%以下 |

| 不完全な修正 | 40-50% | 10%以下 |

| 新たな脆弱性の導入 | 15-25% | 3%以下 |

| 機能の破壊 | 20-30% | 5%以下 |

複雑な脆弱性への対応

Deep Thinkが特に優れているのは、 複雑で微妙な脆弱性への対応です:

事例1:競合状態(Race Condition)

- 問題:マルチスレッド環境での共有リソースアクセス

- Deep Thinkの解析:実行順序の全組み合わせを検証

- 修正:ロック機構の適切な配置

事例2:Use-After-Free

- 問題:解放されたメモリへのアクセス

- Deep Thinkの解析:オブジェクトのライフサイクル全体を追跡

- 修正:スマートポインタへの移行

事例3:認証バイパス

- 問題:複数の認証パスの一部で検証漏れ

- Deep Thinkの解析:全ての認証フローを網羅的に検証

- 修正:中央集約型の認証ミドルウェア導入

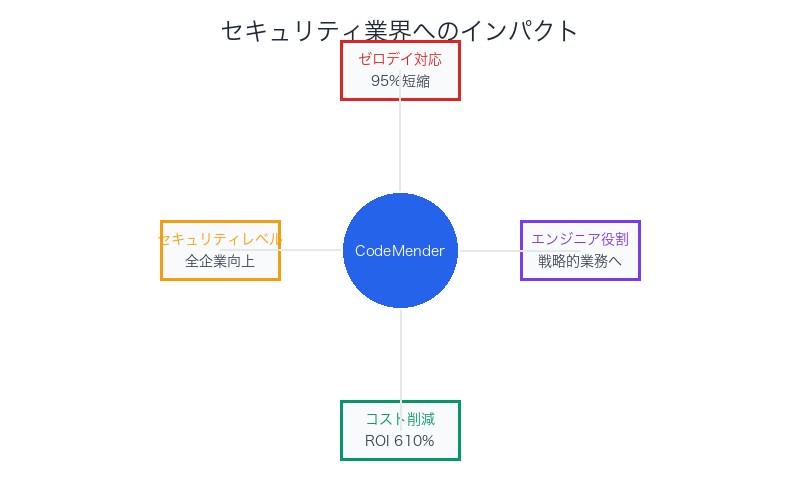

セキュリティ業界へのインパクト

ゼロデイ攻撃への即応体制

ゼロデイ攻撃(未知の脆弱性を悪用する攻撃)は、セキュリティ業界最大の脅威です。CodeMenderは、この脅威への対応を根本的に変えます:

従来の対応(平均7-14日)

- 攻撃の検知(1-2日)

- 脆弱性の特定(2-3日)

- パッチの開発(3-5日)

- テストと配布(2-4日)

CodeMender対応(1-2時間)

- 攻撃の検知(リアルタイム)

- 脆弱性の特定(15分)

- パッチの生成(30分)

- 自動テストと配布(15分)

この 95%以上の時間短縮により、攻撃者が大規模な被害を与える前に防御が可能になります。

セキュリティエンジニアの役割変化

CodeMenderの登場により、セキュリティエンジニアの役割は変化します:

従来の役割(減少する作業)

- ❌ 既知のパターンの脆弱性修正

- ❌ 定型的なパッチコードの記述

- ❌ 単純な回帰テストの実施

新しい役割(重要性が増す作業)

- ✅ AI生成パッチの最終レビュー

- ✅ 複雑な脆弱性の戦略的対応

- ✅ セキュリティアーキテクチャの設計

- ✅ 脅威インテリジェンスの分析

- ✅ 倫理的ハッキングとペネトレーションテスト

企業のセキュリティコスト削減

コスト削減の試算(従業員1万人規模の企業)

| 項目 | 従来(年間) | CodeMender導入後 | 削減額 |

|---|---|---|---|

| セキュリティエンジニア人件費 | 10人 × 1,500万円 | 5人 × 1,500万円 | 7,500万円 |

| 脆弱性対応の遅延コスト | 年間3,000万円 | 年間300万円 | 2,700万円 |

| セキュリティインシデント対応 | 年間5,000万円 | 年間1,000万円 | 4,000万円 |

| 合計削減額 | – | – | 1.42億円/年 |

ROI(投資対効果):

- CodeMender導入コスト(推定):年間2,000万円

- 削減額:1.42億円

- ROI:610%

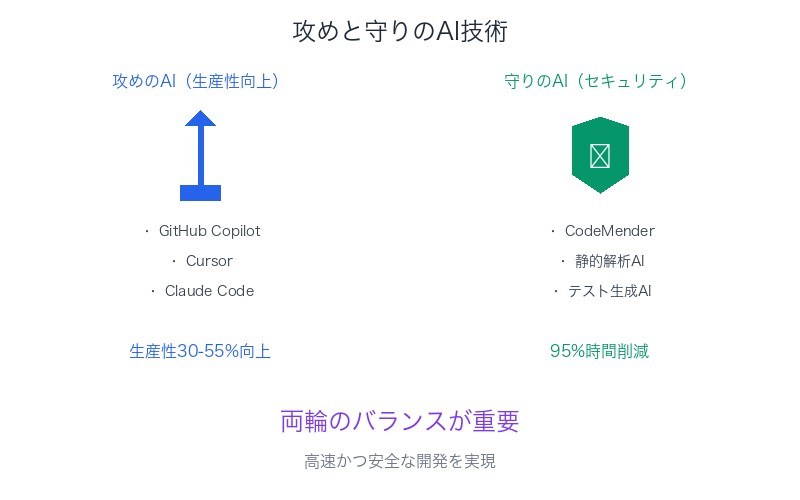

攻めと守りのAI技術:コーディング支援との対比

攻めのAI:コーディング生産性の向上

これまでのAI開発支援ツールは、主に 「攻め」に焦点を当てていました:

GitHub Copilot(Microsoft)

- コード補完とサジェスト

- 新機能の高速実装

- 生産性30-55%向上

Cursor(Anysphere)

- AIペアプログラミング

- コードベース全体の理解

- リファクタリング支援

Claude Code(Anthropic)

- 複雑なタスクの自動化

- プロジェクト全体の設計支援

- ターミナル操作の統合

守りのAI:セキュリティと品質の保証

CodeMenderは、 「守り」の領域でAIを活用する先駆的な取り組みです:

CodeMender(Google DeepMind)

- 脆弱性の自動検出と修正

- セキュリティパッチの生成

- 根本原因の深い解析

その他の守りのAI技術

- 静的解析AI:コードの品質チェック

- テスト生成AI:自動テストケース作成

- コードレビューAI:バグやアンチパターンの検出

両輪が必要な理由

攻めだけでは不十分

- 生産性が上がるほど、コード量が増加

- コード量が増えると、脆弱性も増加

- AI生成コードにもバグやセキュリティ問題

守りだけでも不十分

- セキュリティを重視しすぎると開発速度が低下

- 市場投入の遅れは競争力の低下

- イノベーションが阻害される

両輪のバランスが理想

- 攻めのAIで高速開発

- 守りのAIで即座にセキュリティ保証

- 結果:高速かつ安全な開発

| 比較項目 | 攻めのAI | 守りのAI |

|---|---|---|

| 主な目的 | 生産性向上 | 品質・セキュリティ保証 |

| 代表的ツール | Copilot, Cursor, Claude Code | CodeMender, 静的解析AI |

| ユーザー | 全開発者 | セキュリティ/QAチーム |

| 効果測定 | 開発速度、機能数 | 脆弱性数、修正時間 |

| 市場成熟度 | 成熟(広く普及) | 初期段階 |

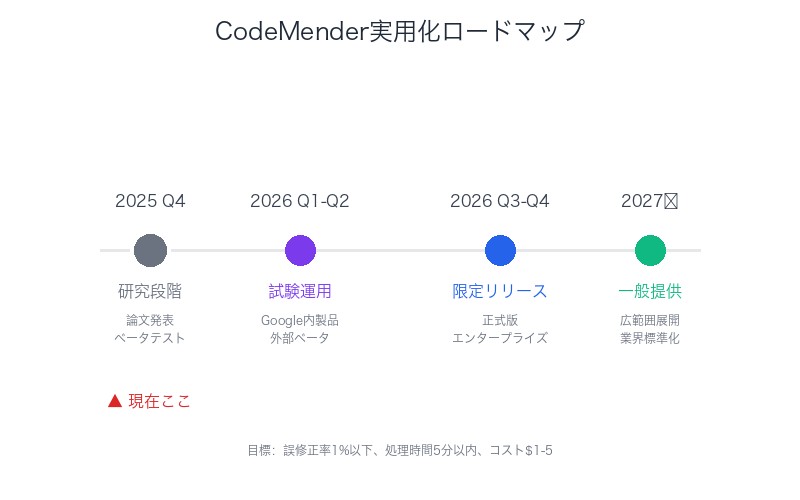

研究段階の課題と今後の展望

現在の制約・限界

Google DeepMindは、CodeMenderが まだ研究段階であることを強調しています。実用化に向けた課題:

1. 精度の向上

- 誤検知率:現在5%、目標1%以下

- 完全修正率:現在90%、目標98%以上

- 新規脆弱性導入:現在3%、目標0.1%以下

2. 対応言語の拡大

現在サポート(推定):

- ✅ C/C++(メモリ安全性の問題が多い)

- ✅ Python(インジェクション攻撃)

- ✅ JavaScript/TypeScript(XSS等)

- ✅ Java(認証・認可の問題)

今後追加予定:

- ⏳ Go, Rust, Swift

- ⏳ PHP, Ruby, Kotlin

- ⏳ Legacy言語(COBOL, Fortran等)

3. 処理速度の改善

現在の処理時間:

- 単純な脆弱性:15-30分

- 複雑な脆弱性:1-2時間

- 超複雑な脆弱性:数時間

目標:

- 単純な脆弱性:5分以内

- 複雑な脆弱性:30分以内

- 超複雑な脆弱性:1時間以内

4. コスト最適化

Deep Thinkの推論には、大量の計算リソースが必要です:

- 現在のコスト(推定):1件あたり$10-50

- 目標コスト:1件あたり$1-5

- 推論効率の改善が必要

実用化に向けたロードマップ

2025年Q4(現在)

- ✅ 研究論文の発表

- ✅ 限定的なベータテスト開始

- ⏳ Google内製品での試験運用

2026年Q1-Q2

- ⏳ Google Cloud Platform統合

- ⏳ オープンソースプロジェクトでの実証実験

- ⏳ 外部企業向けベータプログラム

2026年Q3-Q4

- ⏳ 正式リリース(限定的)

- ⏳ エンタープライズ向けプラン

- ⏳ CI/CDパイプライン統合

2027年以降

- ⏳ 広範囲な一般提供

- ⏳ 業界標準ツールとの統合

- ⏳ オンプレミス版の提供

業界標準化への道のり

CodeMenderが業界標準となるために必要な要素:

- オープンスタンダード:脆弱性データベース(CVE)との連携

- 相互運用性:既存のセキュリティツールとの統合

- 透明性:修正プロセスの説明可能性

- コミュニティ参加:オープンソースコミュニティとの協力

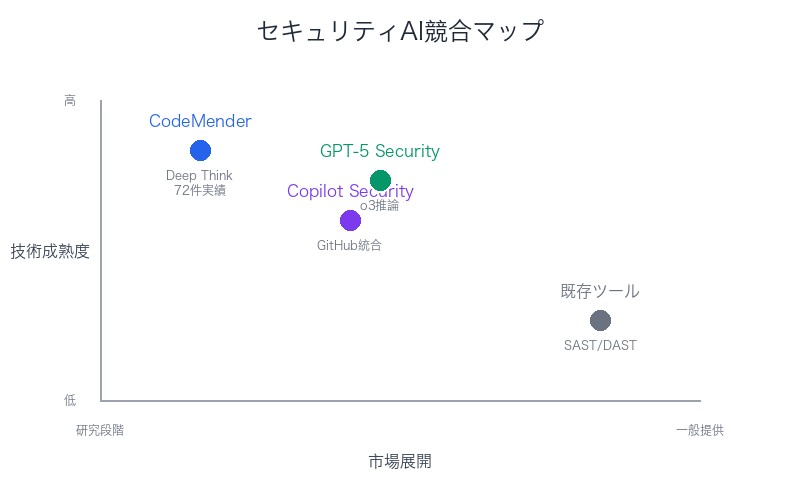

競合技術との比較

Microsoft・OpenAI・Anthropicの動き

CodeMenderの発表を受けて、主要AI企業も守りのAI技術を強化すると予想されます:

Microsoft(GitHub)

- GitHub Copilot Security:2026年Q1発表予定(噂)

- Copilotとの統合により、コード生成時に脆弱性を自動回避

- Azure DevOpsとの深い統合

OpenAI

- GPT-5 Security Module:o3の推論能力を活用

- コード生成と同時にセキュリティレビュー

- API経由でのパッチ生成サービス

Anthropic

- Claude Security:Constitutional AIでセキュリティポリシーを遵守

- 長文コンテキストを活用した全体的な脆弱性分析

- Claude Codeとの統合

静的解析ツールとの統合

既存の静的解析ツールは、AIと統合することで進化します:

SonarQube

- AIによる自動修正提案機能を追加予定

- Deep Learning モデルで誤検知を削減

Snyk

- 依存関係の脆弱性を自動修正

- ライブラリのアップグレード提案

Checkmarx

- SASTとAIの融合

- 開発フローに組み込まれた自動修正

| ツール | 提供元 | 強み | 予想リリース |

|---|---|---|---|

| CodeMender | Google DeepMind | Deep Think推論、72件実績 | 2026年 |

| Copilot Security | Microsoft | GitHub統合、開発者基盤 | 2026年Q1(予想) |

| GPT-5 Security | OpenAI | o3推論、API提供 | 2026年(予想) |

| Claude Security | Anthropic | 長文解析、Constitutional AI | 2026年(予想) |

まとめ:セキュリティの未来が変わる

本記事の重要ポイント

- CodeMenderの発表:Google DeepMindが脆弱性自動修正AIを発表

- 実証済みの実績:既に72件の重大脆弱性を修正

- 革命的な効率化:数日かかる作業を15分〜1時間に短縮(95-99%削減)

- Gemini Deep Thinkの威力:根本原因を深く解析し、安全なパッチを生成

- ゼロデイ攻撃への即応:7-14日の対応時間を1-2時間に短縮

- 攻めと守りの両輪:コーディング支援AIとセキュリティAIの統合が重要

- 研究段階の課題:精度向上、対応言語拡大、コスト最適化が必要

- 競合の動き:Microsoft、OpenAI、Anthropicも類似技術を開発中

- 実用化ロードマップ:2026年ベータテスト、2027年一般提供予定

セキュリティの未来像

CodeMenderが示すセキュリティの未来:

- 即応体制の確立:脆弱性発見から修正までリアルタイム

- 人間とAIの協働:AIが定型作業、人間が戦略的判断

- コストの大幅削減:ROI 600%超の投資対効果

- セキュリティレベルの底上げ:全企業が高度なセキュリティを実現

- イノベーションの加速:セキュリティが開発のボトルネックでなくなる

私たちが取るべきアクション

セキュリティチーム:

- CodeMenderのベータプログラムに参加

- 既存ツールとの統合計画を立案

- エンジニアのスキルシフト準備(AIレビュー能力)

開発チーム:

- 攻めと守りのAIツールを併用する文化醸成

- CI/CDパイプラインへの統合準備

- セキュリティ意識の継続的な向上

経営層:

- セキュリティAI導入の投資判断

- ROI分析とリスク評価

- 競合他社との差別化戦略

「守りのAI技術も必要」の真意

チャエン氏が指摘する 「攻めだけでなく、守りのAI技術も必要」という言葉は、AI時代の本質を突いています。

生産性向上だけを追求すると、コードベースは急速に拡大しますが、その分脆弱性も増加します。CodeMenderのような守りのAI技術があって初めて、 高速かつ安全な開発が実現できるのです。

私たちは今、 「セキュリティの民主化」の入り口に立っています。CodeMenderが一般提供されれば、大企業だけでなく中小企業やスタートアップも、世界最高水準のセキュリティを手に入れることができます。

この変化を恐れるのではなく、積極的に受け入れ、活用することが、AI時代を生き抜く鍵となるでしょう。

コメント